Yair Finzi氏はNokod Securityの共同創業者兼CEOであり、SecuredTouch(現Ping Identity)の共同創業者兼CEO、そしてメタのプロダクトリーダーを務めた経歴を持つ。

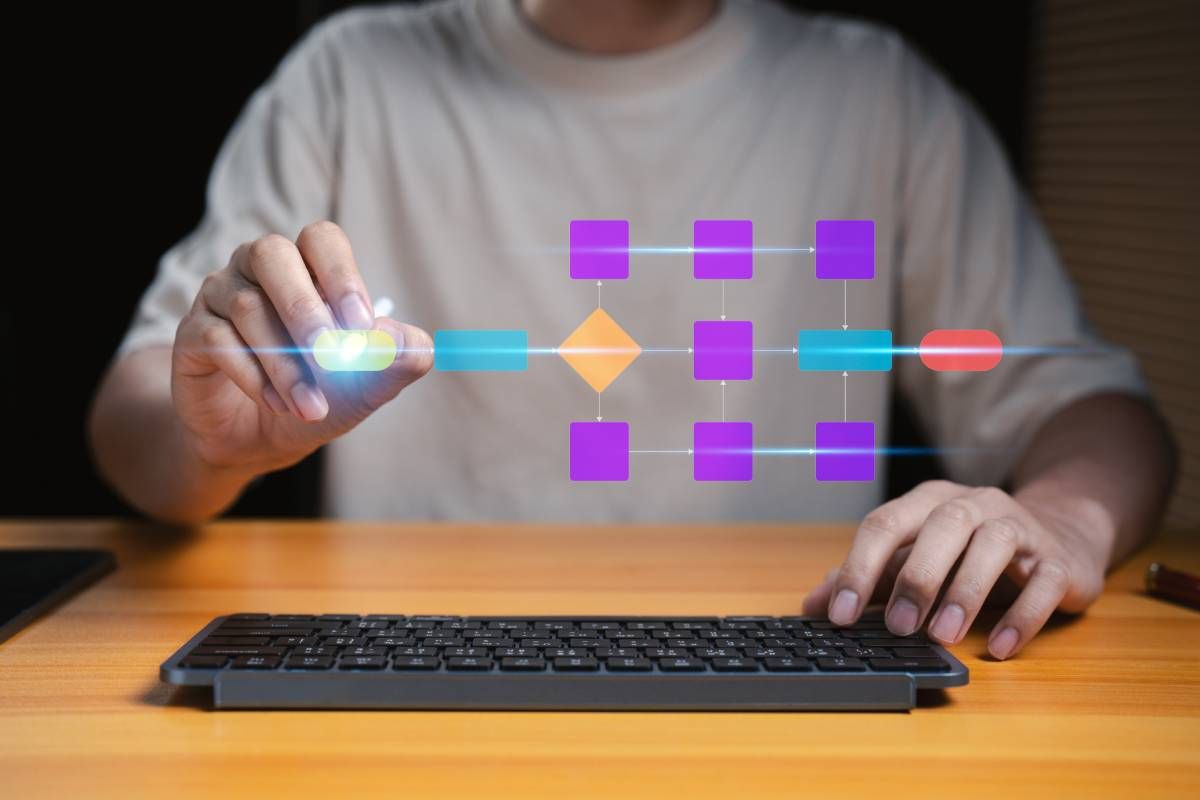

シートベルトは人を無敵にはしない。どんなに安全な車に乗っていても、周囲が見えなければ事故に遭う可能性はある。この原則は、Microsoft Power Platform、UiPath、Salesforceなどの市民開発者向けノーコードプラットフォームにも当てはまる。その単純さが誤った安心感を生み出すことがあるが、使いやすさはリスクからの免疫を意味するわけではない。ノーコードは脆弱性ゼロを意味するものではない。

これらのプラットフォームはセキュリティリスクを排除するのではなく、シフトさせるだけだ。カスタムコードに埋もれた欠陥の代わりに、企業は現在、設定ミスのコネクタ、ハードコードされた機密情報、インジェクションの脆弱性、IT監視をバイパスする隠れたデータフローに直面している。そして、それらが生み出す自動化、ワークフロー、エージェント型AIアプリは非技術系スタッフによって構築されることが多いため、弱点が侵害につながるまで気付かれないことがある。だからこそ、市民開発には従来の開発と同レベルの警戒、監視、ライフサイクル管理が必要なのだ。

ノーコードプラットフォームにおける一般的な脆弱性

ノーコードプラットフォームを使用して市民開発者が構築したアプリケーションは、従来の開発と同様の方法で攻撃対象領域を拡大するが、同じチェック体制はない。過剰な権限を持つコネクタはよくある問題だ。ビジネスマネージャーがCRM(顧客関係管理)統合を設定する際、意図せず広範な権限を付与し、意図したデータセット以上のものを公開してしまうことがある。ハードコードされた機密情報も一般的な欠陥だ。トークンやデータベース認証情報がアプリ設定に直接貼り付けられ、平文で保存され、盗み取られるのを待っている状態になることが多い。

手書きのコードがなくても、市民開発者のアプリケーションは従来のアプリケーション層のリスクに悩まされる可能性がある。適切に検証されていない入力はSQL(構造化クエリ言語)やODataインジェクション攻撃の扉を開き、脆弱な認証ロジックはセキュリティバイパスを許してしまう。サードパーティコンポーネントはさらなる露出をもたらす。多くのビジネスプラットフォームはコミュニティが構築したモジュールやコネクタに依存しており、それらには未検証の脆弱性が含まれている可能性があるからだ。最後に、目に見えないデータ漏洩が増加している。レポートやダッシュボードが誤って公開共有され、機密記録が管理されていないサービスや個人のストレージアカウントに複製されることがある。

従来のツールが不十分である理由

ほとんどの組織は、静的解析、動的テスト、ペネトレーションテストなどのアプローチを使用する従来のソフトウェア開発向けのセキュリティツールボックスに依存している。これらのアプローチは市民開発者環境では機能しない。静的スキャナーは独自のプラットフォームロジックを解析できず、動的テストツールはランタイム統合からブロックされることが多く、ペネトレーションテストは市民開発者アプリにまで及ぶことはほとんどない。

標準的なアプリケーションセキュリティプログラムの範囲外で本番環境で実行されるアプリケーションは、シャドーエンジニアリングの一形態であり、ビジネスがスピードを優先する中で、市民開発者アプリの脆弱性が静かに蓄積されてセキュリティ負債を生み出す。放置すれば、この負債は設定ミス、隠れたインジェクションの欠陥、未知のアプリの蓄積となり、セキュリティチームはいつか高い代償を払って返済しなければならなくなる。

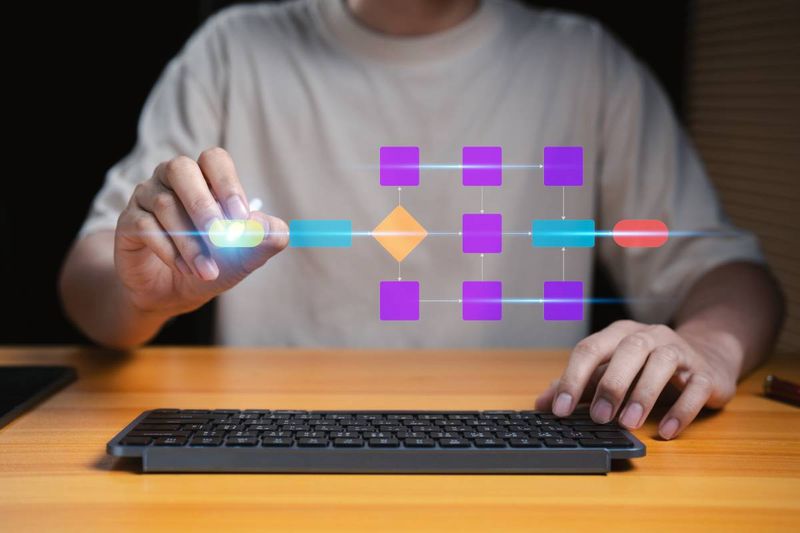

市民開発者の世界における脆弱性管理

ノーコード環境での脆弱性管理には、トレーニングや手動監査を超えて、継続的で自動化された制御を採用する必要がある。出発点は完全な発見だ:企業全体の市民開発アプリ、AIエージェント、自動化、統合のすべてのインベントリを作成する。発見されたら、これらの資産は感度、使用状況、ビジネスの重要性によって分類され、セキュリティチームはどれが最も高い露出リスクをもたらすかを特定できる。

そこから、自動監視が不可欠となる。組織は設定ミス、脆弱性、過度に許容的なアクセス、安全でないコネクタ、不適切なデータ共有を継続的にスキャンする必要がある。リスク優先順位付けにより、外部向け、顧客データを扱う、または重要なプロセスを支えるアプリケーションに注意が向けられる。最後に、効果的なガバナンスは明確な所有権の割り当てに依存する。各アプリは責任あるチームまたはビジネスユニットに紐づけられ、修正が迅速に実行され、説明責任が維持されるようにする必要がある。

脅威検出と監視

脆弱性管理だけでは十分ではない。アプリが使用されると、組織は新たな脅威を検出するための継続的なランタイム可視性を必要とする。それは環境全体でのアプリの動作とデータフローを監視し、異常や不審なアクティビティを発見することから始まる。自動分析は、過剰な権限を持つコネクタ、異常な認証情報の使用、インジェクションの試み、承認されたチャネル外での機密データへのアクセス試行にフラグを立てるべきだ。

コンテキスト情報を含むリアルタイムアラートにより、セキュリティチームは日常的なアクティビティと真のリスクを区別できる。各イベントを特定のアプリケーションと所有者にマッピングすることで、チームはより迅速に対応し、誤検知を減らし、設定ミスや悪意のある行為がセキュリティ侵害にエスカレーションするのを防ぐことができる。

市民開発者のためのセキュアなソフトウェア開発ライフサイクル(SDLC)の構築

市民開発者にセキュアなコーディング手法をマスターすることを期待するのは無理があるため、セキュリティはノーコード開発体験に直接組み込まれる必要がある。ガードレールは開発プロセス自体に埋め込まれ、アプリケーションが作成される際に自動的にポリシーを適用し、リスクをスキャンする必要がある。

インラインガイダンスは重要だ。セキュリティ問題が手遅れになってから明らかにするのではなく、リアルタイムのフィードバックがユーザーに構築中に教育を提供し、より安全な代替手段を示し、繰り返しのエラーを防止する。ガバナンスプロセスは従来の開発と同様に市民開発者プラットフォームにも拡張され、アプリケーションがライフサイクル全体を通じてインベントリ化され、監視され、監査可能であることを保証する必要がある。

ノーコードの市民開発者プラットフォームはイノベーションを加速する一方で、組織の攻撃対象領域を静かに拡大する。設定ミスのコネクタ、露出した機密情報、目に見えないデータフローは、ビジネスワークフローをバックドアに変えてしまう可能性がある。

この新しい世界では、セキュリティが後手に回ることはできない。迅速に動きながら安全を維持するために、組織は継続的な発見、監視、自動化されたガバナンスを従来の開発環境と市民開発環境の両方に直接組み込む必要がある。