Steve RileyはNetskopeのVP兼フィールドCTOである。

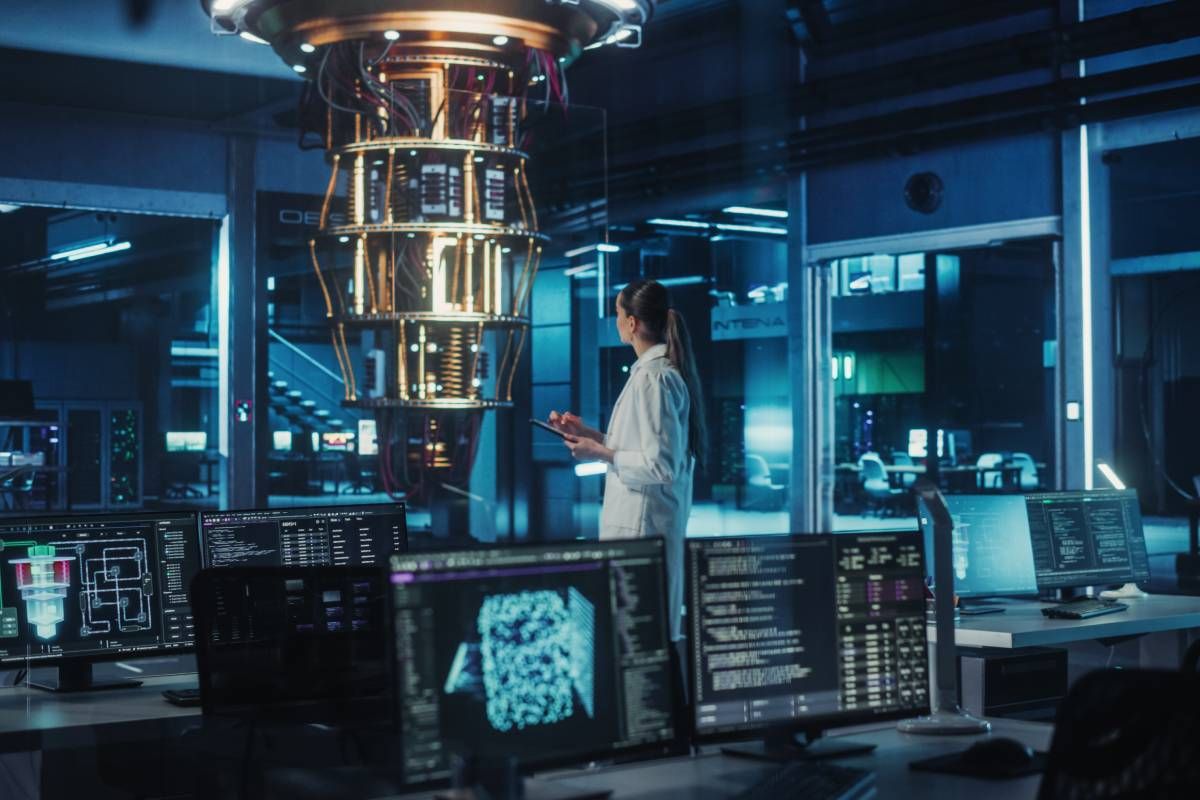

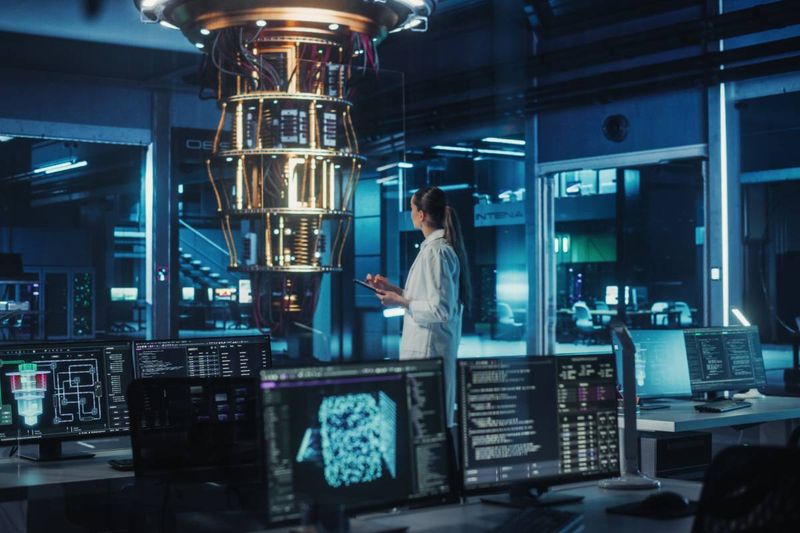

量子コンピューティングが現実に近づきつつある—そして今回は、誇大宣伝が実際に成果をもたらすかもしれない。交通流の最適化から創薬の加速まで、イノベーションの可能性は膨大だ。

しかし、どんな画期的技術でも、善意の人々だけが興奮しているわけではない。悪意ある攻撃者たちも注目している。なぜなら、量子コンピュータは今日のインターネットを支える暗号化を突破する恐れがあるからだ。

現代の暗号化の多くは、セッションキーの交換に非対称アルゴリズムを使用しており、古典的なコンピュータでは2つの非常に大きな素数の積を現実的な時間内で因数分解することが不可能であることを前提としている。現在最大の量子コンピュータは1,000量子ビットで構成され、安定性は1〜2ミリ秒に過ぎない。これらはRSA(Rivest-Shamir-Adleman)や楕円曲線暗号(ECC)といったキー交換で最も一般的なアルゴリズムにはリスクをもたらさない。

しかし、約2000万の安定しているがノイズのある物理量子ビットを持つ量子コンピュータは、量子物理学の奇妙な性質のおかげで、これらのキー交換アルゴリズムを約8時間で破ることができる可能性がある。量子ビットは0、1、またはその両方を同時に表現できるからだ。より優れたエラー訂正を持つ別のアプローチでは、170万の安定した物理量子ビットしか必要としないが、230日間実行しなければならない。

そして攻撃者たちは、この飛躍的進歩を待っているだけではない。彼らはすでに準備を進めている。

すべてを収集する

攻撃者のアプローチは「今収集し、後で復号する(HNDL)」として知られている—まさにその名の通りだ。

読者の皆さん、インターネット上に置くものはすべて盗聴されていると考えるべきだ。攻撃者は現在、暗号化されていても情報を傍受して保存している。数年後に簡単に復号できるようになることを期待してのことだ。

私を含め業界の多くは、十分に大きく安定した量子コンピュータの実現まであと6〜8年ほどだと考えている。それが実現すれば、攻撃者が蓄積したすべてのデータが標的になる—そしてその結果は壊滅的なものになりかねない。

この記事では、なぜポスト量子暗号(PQC)を優先すべきかを説明する。また、量子の未来に備えるための実践的なステップも紹介しよう。

暗号アジリティの構築

米国国立標準技術研究所(NIST)が承認した3つ(まもなく4つ、その後5つ)の量子耐性アルゴリズムに基づく次世代の暗号化ツールが登場し始めている。これらは量子コンピュータによる攻撃に耐えるよう設計されている。PQCは異なる種類の難問—量子マシンでさえ苦戦するような問題—に基づいて構築されている。

しかし、量子耐性アルゴリズムの実装は、一度行えば終わりのセキュリティアップグレードでも、一晩で切り替えられるものでもない。だからこそ、まず暗号アジリティを構築する必要がある。

暗号アジリティとは、新たな脅威が出現した際に、システムや予算を破綻させることなく、暗号化方式を迅速かつ安全に切り替える能力を意味する。これは「設定して忘れる」という考え方からの転換だ。

既存および今後登場するPQCアルゴリズムが製品に組み込まれるにつれ、デフォルト設定は進化し、脅威も変化するだろう。その時までにアジリティを構築していなければ、対応が遅れる可能性がある。すべてのCTO、CIO、CISOは今すぐデジタルインフラのマッピングを始め、「リスクにさらされる可能性のある暗号化をどこで使用しているのか?」と問うべきだ。それは必ずしも想定している場所ではないかもしれない。

原則として、まず組織の壁を越えて移動するデータに焦点を当てよう。「今収集し、後で復号する」を狙う攻撃者は、オープンなインターネット上、サービス間、クラウドへと移動中のデータを標的にする。十分に防御されたネットワーク内にとどまるデータはリスクが低い傾向がある(少なくとも今のところは)。

外部データフローが最大の量子リスクとなるため、ここから厳しい質問を始めるべきだ—内部的にも、ベンダーに対しても。

評価すべき5つの重要な暗号化レイヤーを紹介しよう:

1. サービス間暗号化:マイクロサービスは現在、従来の方法で暗号化されたチャネルを介して通信することが多い。これらのリンクには量子耐性保護が必要になる。

2. WebおよびアプリトラフィックインスペクションのためのTLS(Transport Layer Security):TLSハンドシェイクには、暗号化されたトラフィックインスペクションを安全に保つためのPQCが必要になる。

3. クライアントからクラウドへの認証:ログインハンドシェイクとキー交換は、ポスト量子耐性のために再構築する必要がある。

4. 内部メタデータ保護:暗号化されていないメタデータは、データ自体が安全であっても情報を漏らす可能性がある。

5. 顧客設定ファイルとポリシーデータ:保存された設定ファイルとポリシーは格好の標的だ。PQCがなければ、それらは露出したままになる。

暗号アジリティの向上は、ファイルやフォルダをはるかに超えるものだ。スタック内のあらゆるハンドシェイク、ヘッダー、隠れた依存関係の整合性を保つことが重要だ。データがそれに触れ、それを通過し、またはそこに存在するなら、量子の観点から見直す必要がある。

戦略的優位性としてのアジリティ

AIとデータに大きく賭ける企業にとって、量子耐性は重要になるだろう。データは安全で、コンプライアンスを満たし、長期間信頼されている場合にのみ成長を促進できる。

PQCは単なる防御ではなく、準備態勢に関するものだ。それは、何が来るかを理解し、これらの新しい条件下で繁栄するための準備をしていることを示すシグナルだ。競合他社が長期的なデータ整合性を保証できるのに、あなたができないという状況は避けたいものだ。

幸いなことに、ゼロから始める必要はない。1年前、NISTは最初のPQC標準セットを確定した。キー交換のデフォルト標準であるModule-Lattice-Based Key-Encapsulation Mechanism(ML-KEM、以前はCRYSTALS-Kyberとして知られていた)は、TLS暗号化の将来性確保のためにRSAとECCに取って代わるだろう。

しかし、準備態勢は内部で構築するものだけでなく、外部に依存するものにも関わる。量子耐性標準に対応しているベンダーやクラウドパートナーと連携することが重要だ。良いベンダーは以下のようになる:

• 独自のアルゴリズムを展開するのではなく、NIST標準に準拠している。

• ポスト量子対応の実装タイムラインについて透明性がある。

• 本番環境を壊すことなく、PQCのパフォーマンスと互換性をテストするためのサンドボックス環境を提供する。

• 切り替えを容易にする—スタック全体の書き直しや痛みを伴う移行は不要。適切なタイミングでスイッチを切り替えるだけ。

量子耐性への飛躍を

今こそ、組織内の暗号化状況を厳しく見直すときだ。組織全体で暗号化が実際にどこに存在するかを監査しよう—そして脆弱性はしばしばギャップに潜んでいることを忘れないでほしい。指針原則として、コアセキュリティ思考に量子耐性アルゴリズムを組み込み始めよう。

外部的には、ベンダーに責任を持たせよう。ポスト量子標準をサポートしているかだけでなく、どのように、いつ運用化する予定かを尋ねよう。

量子コンピューティングが可能性から現実へと線を越えたとき、すでに露出したデータを保護する二度目のチャンスはない。