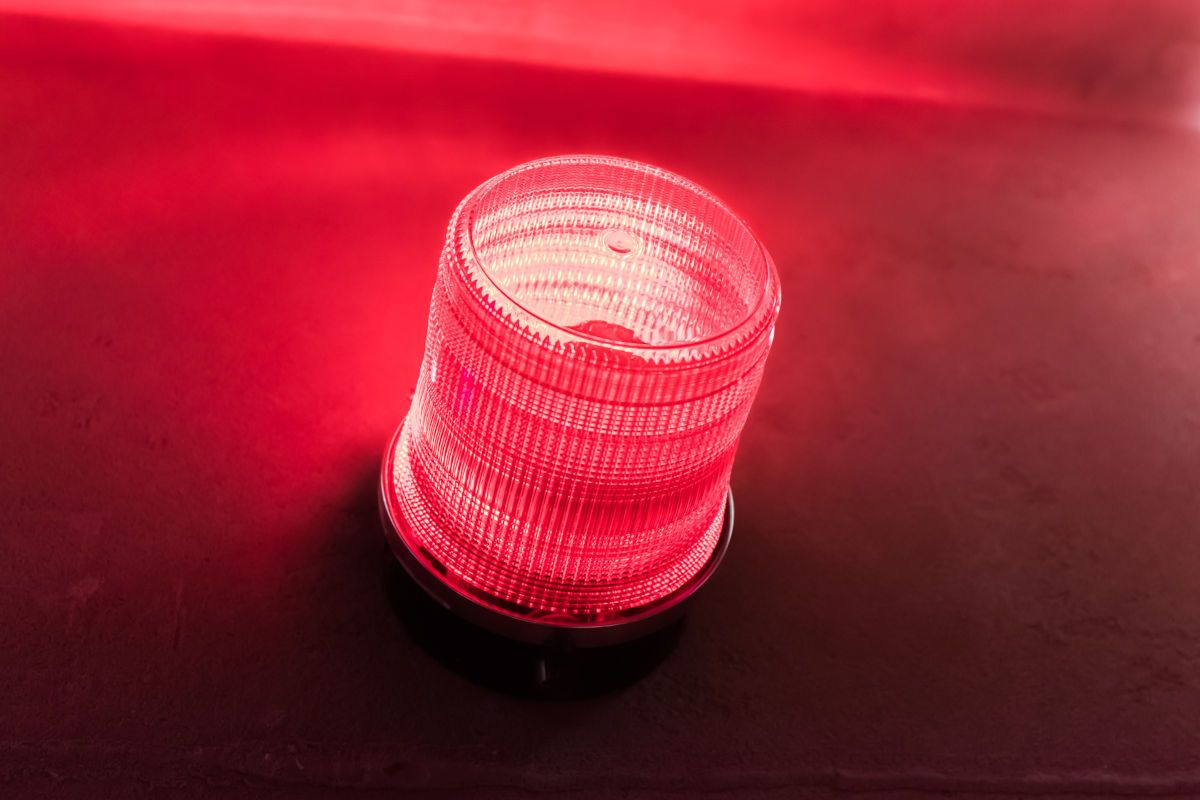

マイクロソフトが、流出リスクのある認証情報(パスワードやAPIキー)を「直ちに変更せよ」と強く促している。対象となっているのは、自己増殖型ワーム「Shai-Hulud 2.0」によるサイバー攻撃だ。Amazon Web Services(AWS)、Google Cloud、Azureといった主要なクラウドサービスの管理権限を標的とし、組織内部へ侵入する手口だ。

悪いニュースはそれだけではない。Shai-Hulud 2.0とは別の「未修正の脆弱性(ゼロデイ)」が見つかった。VPNやリモート接続を司る機能に欠陥があるものの、現時点でマイクロソフトからの公式修正パッチは提供されていない。

本稿では、感染力を高めたクラウドへの攻撃と、Windowsユーザーを襲う新たな脆弱性という、立て続けに発生した2つのセキュリティ脅威について解説する。

マイクロソフト、自己増殖型ワーム「Shai-Hulud 2.0」の攻撃を受け警告

CISAは9月23日、自己増殖型ワーム「Shai-Hulud」が、Amazon Web Services、Google Cloud、Microsoft AzureといったクラウドサービスのAPIキーを標的にしているとして、緊急警告を発した。CISA(Cybersecurity Infrastructure and Security Agency)は、米国土安全保障省傘下で、「アメリカのサイバー防衛機関」と位置付けられている機関だ。

それから現在に至り、Shai-Hulud 2.0が新たな要素としてサイバー攻撃の構図に加わったことを受けて、Microsoft Defender Security Research Teamは、このサプライチェーン攻撃を「検知し、調査し、防御する」ための新たなガイダンスを公開している。

「Shai-Hulud 2.0キャンペーンは、これまでのサプライチェーン侵害を土台としているが、より高度な自動化、より速い伝播、より幅広い標的を導入している」とマイクロソフトは述べている。これには、汚染されたnpm管理パッケージのインストール前フェーズにおいて悪意あるコードを実行することも含まれる。つまり、あらゆるセキュリティチェックが行われる前に実行されてしまうということだ。「窃取された認証情報は、攻撃者が管理する公開リポジトリに送出される。これにより、さらなる侵害につながるおそれがある」と警告は続けている。

その結果、このサプライチェーン攻撃は異例なほど攻撃的な性質を持つことになったと、外部リスク管理を担当するチェック・ポイント(Check Point)のセキュリティ研究者アディ・ブレイは述べる。「インストールが完了する前に起動し、キーを攻撃者が管理するGitHubリポジトリに流出させることで、攻撃者は多量のクラウドおよび開発者の認証情報に短時間でアクセスできていました」とブレイは説明する。

ReversingLabsが「Shai-Hulud 2.0」を解剖

ReversingLabsのチーフソフトウェアアーキテクトであるトミスラフ・ペリチンは、「Sha1-Hulud: The Second Coming」と題した詳細な技術分析を公開している。「第1波で使われたのと同じワームの機能は、この第2波のマルウェアにも存在している。すなわち、1度パッケージが感染すると、そのパッケージの作者が保守している他のオープンソースパッケージを通じてワームが拡散し、自身による攻撃を引き起こすことになる」とペリチンは説明する。ペリチンはさらに、ReversingLabsの分析により、最新の攻撃においてShai-Hulud 2.0によって新たに作成されたGitHubリポジトリが2万7000件を超えていることが確認されており、これらは侵害されたユーザーから流出したデータを保存する目的で作られていたと明らかにした。

ReversingLabsの分析によると、Shai-Hulud 2.0には4つの主要なステージがある。

(1)アカウントの侵害後、ワームは同じアカウントが保守する他のパッケージを探し出し、「postinstallスクリプトを追加して悪意あるbundle.jsを組み込んだ」新しいパッケージバージョンを作成する。このbundle.jsは、ユーザーがそのパッケージをインストールした際に実行される

(2)ワームのスクリプトは、人気のオープンソースツールであるTruffleHogを用いて環境トークンを探索する。このツールは「800種類以上の異なるタイプの秘密鍵を検出でき、被害者の秘密鍵を特定する」能力を持つ

(3)こうして見つけた秘密鍵は、前述のGitHubリポジトリに送出され、Base64方式で2重にエンコードされる

(4)最後に、Shai-Hulud 2.0ワームは、Shai-hulud Migrationと呼ばれる処理として、これらのリポジトリの公開コピーを作成しようとする。「その意図は、プライベートリポジトリに埋め込まれたソースコードと秘密鍵の両方を露出させることにあるようです。おそらく悪意ある攻撃者による収集と再利用を目的としています」とペリチン氏は述べる。

一方、DryRun Securityの最高技術責任者(CTO)であるケン・ジョンソンは、Shai-Hulud 2.0が、S1ngularityという名で識別されている脅威グループに起因するとされる3回目の攻撃であることを確認している。「Shai-Huludワームのこの第2版からは、攻撃者が技術を洗練させ、以前の失敗を踏まえて改良してきていることがわかります」とジョンソンは指摘する。その意味で、これは「極めて危険で破壊的なキャンペーン」だという。

Shai-Hulud 2.0に対する緩和策の推奨事項

Microsoft Defender Security Research Teamによる緩和策の推奨事項は明確だ。

・露出した認証情報を迅速に変更し、失効させること(人間のログイン用パスワードだけでなく、APIキー、トークン、CI/CDのシークレットなど含む)

・重要アセット管理ページ上のKey Vaultアセットを確認し、不正アクセスの有無を調査するため、関連するログを精査すること

・影響を受けたCI/CDエージェントまたはワークスペースを隔離すること

・さらなる露出を減らすため、高リスクの攻撃経路への対応を優先すること

・CI/CDパイプラインに割り当てられたIDに付与されている不要なロールと権限を削除すること。特にKey Vaultへのアクセスを重点的に見直すこと。

先延ばしにしてはならない。マイクロソフトの助言をすべて把握し、推奨どおり迅速に行動すべきだ。それが理にかなっていることは明らかだ。